Archive for: ‘November 2014’

Usability entscheidet über den Erfolg von Virtualisierung

Weihnachtsgeschäft 2014: Wie Interessenten zu Kunden werden

Services – wie aus einer Hand! – Alles zum richtigen Vorgehen rund um Service-Integration in Multi-Sourcing/ Hybrid-IT (7/12)

IBM Service Integration Capability Model: Werkzeugunterstützung.

In diesem Beitrag aus der Serie zu Service Integration in Multi Sourcing/ Hybrid IT diskutieren wir diesmal die Frage:

Wie verbinde ich die Werkzeuge der einzelnen Service-Provider und des Service Integrators?

In den beiden vorangehenden Blog-Artikeln dieser Serie haben wir diskutiert, wie die Ablauforganisation zwischen dem Service Integrator und den Service Providern koordiniert werden kann und wie die Aufbauorganisation gestaltet sein sollte, damit die Zusammenarbeit gut funktioniert.

In diesem Beitrag widmen wir uns nun der Frage der Werkzeugunterstützung, d.h. mit welchen Service Management Tools wird gearbeitet und wie verbinde ich diese?

Üblicherweise implementiert der Service Integrator die X-Service Management Domäne (siehe vorangehenden Beitrag zu Ablauforganisation) in einem eigenen Toolset.

Ausgehend davon gibt es zwei unterschiedliche Möglichkeiten:

a.) Der Service Integrator bietet den einzelnen Providern an, dieses Toolset ebenfalls zu nutzen.

b.) Die einzelnen Service Provider nutzen ihre eigenen Tools und verbinden diese mit dem Service Integrator.

Variante a) hat den Vorteil, dass keine Schnittstellen zwischen verschiedenen Tools bedient werden müssen.

Meistens ist es aber so, dass die Service Provider viel Aufwand zur Automatisierung der Prozesse in eigene Toolsets investiert haben. Die Provider würden somit an Effizienz einbüssen, wenn sie das Service Management Tool des Service Integrators nutzen würden. Somit kommt in der Praxis meistens Variante b) zum Einsatz. Es gibt aber auch Fälle, in denen manche Provider mit Variante a) arbeiten und andere Provider mit Variante b).

Wenn es um die Frage geht, wie man konkret einzelne Tools miteinander verbinden kann, dann gibt es grundsätzlich drei Möglichkeiten:

A) Man programmiert die Schnittstellen direkt in den beiden Tools, die verbunden werden sollen

B) Man baut einen Enterprise Service Bus auf und schliesst alle Tools daran an

C) Man nutzt Middleware, um Tools Point to Point zu verbinden. Die Schnittstellenlogik wird hierbei in der Middleware abgebildet.

In der Praxis wird A) heute selten verwendet, da bei dieser Lösungsvariante mit jeder einzelnen Schnittstelle die Toolkomplexität wächst.

Der Aufbau eines Enterprise Service Bus gemäß Variante B) ist häufig zu finden, allerdings mit relativ hohen Vorlaufzeiten verbunden und nicht für jede Tool-Umgebung geeignet.

Variante C) vermeidet die Nachteile von A) und B) und wird heute in der Praxis vielfach eingesetzt.

Für diese Art der Toolintegration eignet sich zum Beispiel die Software IBM Security Directory Integrator. Diese Software realisiert die Schnittstellen-Logik nach dem Fliessbandprinzip auf Basis zahlreicher vorgefertigter Logikbausteine aus einer Bibliothek.

Für die Leser, die es einmal ausprobieren möchten, besteht unter dem folgenden Link die Möglichkeit, eine kostenlose Testversion der Software herunterzuladen:

http://www-03.ibm.com/software/products/en/directoryintegrator

In vielen Unternehmen herrscht mobiles Chaos

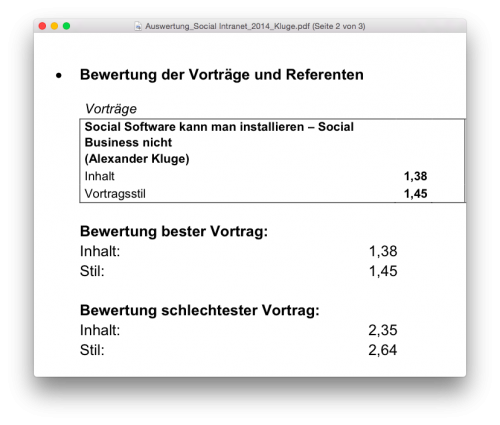

War wohl ganz gut

Schönes Zuhörer-Feedback zu meiner letzten Predigt zum Thema Einsatz interner sozialer Netzwerke auf der Heise-Konferenz “Social Intranet”. Freut mich.

Deutsche Chefs im Blindflug

Offene Standards für die Cloud

Beim Cloud Computing setzt IBM auf offene Standards – aus diesem Grund engagieren wir uns in vielen Initiativen und Projekten rund um Open Source wie OpenStack, Cloud Foundry oder Cloud Standards Customer Council (CSCC).

Erst vor wenigen Monaten haben wir beschlossen, unsere Cloud-Angebote auf OpenStack umzustellen. OpenStack ist eine freie Software, mit der Unternehmen ihre Infrastruktur in einer privaten oder public Cloud managen und so ein cloudbasiertes IaaS (Infrastructure as a Service) realisieren können.

Aufbauend auf dem Open-Source-Framework Cloud Foundry hat IBM erst vor kurzem sein PaaS-Paket (Platform as a Service) Bluemix präsentiert. Über die offene PaaS-Umgebung können Unternehmen auf mehr als 50 Services von IBM und Geschäftspartnern zugreifen, um cloudbasierte Anwendungen und Apps zu entwickeln.

Die Initiative CSCC wiederum setzt sich für Cloud-Standards, Interoperabilität und Best Practices ein. Über 400 Mitglieder der Gruppe arbeiten mit weiteren Cloud-Standardisierungsorganisationen zusammen, um sicherzustellen, dass den realen Kundenherausforderungen Rechnung getragen wird. Denn: Immer mehr Kunden planen jetzt, die neuen offenen Standards wie OpenStack einzusetzen.

Außer der Möglichkeit, OpenStack im eigenen Rechenzentrum auf Basis der Software IBM Cloud Manager mit OpenStack 4.1 zu nutzen, können OpenStack-basierte IT-Umgebungen auch in der Cloud aufgebaut werden. Genau das bietet der IBM Cloud Marketplace über SoftLayer, über den IBM ihr eigenes Cloud-Portfolio anbietet und mit Services von Partnern und Drittanbietern ergänzt.

Ein Beispiel aus dem Umfeld unserer Geschäftspartner ist das neue SaaS-Angebot der „Open Cloud Alliance“, die der IBM Partner Univention GmbH als Netzwerk unabhängiger Softwareanbieter und Dienstleister (Managed Service Provider/Cloud Service Provider) initiiert hat. Die Software der teilnehmenden ISVs (Independent Software Vendors), vor allem aus dem Open-Source-Bereich, wird in diesem Netzwerk über das Univention App Center von MSPs und CSPs angeboten. Hier bildet OpenStack auf IBM Systemen die Infrastrukturbasis.

Wir gehen davon aus, dass offene Technologien die Zukunft bestimmen werden, wie Unternehmen und Organisationen die Cloud einsetzen. Insbesondere im Bereich kleiner und mittelständischer Unternehmen sehen wir Cloud als flexibles Sourcing-Modell, das den Mittestand dank offener Standards unabhängig von bestimmten Anbietern macht und damit den so genannten Vendor Lock-in verhindert.

Unsere Patientendaten sind unsicher

Bosse sperren sich gegen Social Business

Android 5.0 auf Google Nexus 9 Geräten kann zu Problemen mit Lotus Notes Traveler führen

Dies scheint nur aufzutreten, wenn Traveler auf dem externen Speicher installiert wurde. Das Problem liegt bei dem neuen 64-bit-Chip und einer falschen Identifikation von Dateien (Dateien werden fälschlicherweise als schreibgeschützt angesehen, obwohl sie es nicht sind). Dies führt dazu, dass Lotus Notes Traveler abstürzt und nicht mehr funktioniert.

Momentan gibt es zwei Möglichkeiten das Problem zu umgehen:

Entweder wartet man mit dem Update auf Android 5.0 bis das Problem gelöst wurde oder man deinstalliert Lotus Notes Traveler bevor man das Betriebssystem aktualisiert und installiert es auf dem internen Speicher.

Falls es bereits zu spät ist, die neue Android Version schon installiert ist und Traveler Probleme bereitet bzw. nicht mehr funktioniert, kann Traveler neu installiert werden. Dabei muss darauf geachtet werden, dass es auf dem internen Speicher installiert wird.

Weitere Informationen hier:

http://www-01.ibm.com/support/docview.wss?uid=swg21690808

Neue IBM “Bluemix Dedicated”-Plattform verbessert Sicherheit und Steuerungsmöglichkeiten für cloud-basiertes DevOps

Interim Fixes für IBM Domino zur Verhinderung von POODLE-Angriffen

Daraufhin wird in vielen aktuellen Browser-Versionen SSL v3 deaktiviert, so dass es nicht mehr für HTTPS-Verbindungen genutzt wird. Diese Browser nutzten dann Transport Layer Security (TLS) ab der Version 1.0 (= SSL v3.1), um verschlüsselte Verbindungen zu Web-Servern aufzubauen.

Das Problem: Der Domino-HTTP-Task, also der Web-Server-Teil von IBM Domino, kann TLS noch nicht.

Die Lösung: IBM hat für alle aktuellen, sich in Wartung befindlichen Domino-Versionen sogenannte Interim Fixes, also Sofort-Updates, heraus gebracht, die dem Domino TLS beibringen.

In der Technote 1687167: How is IBM Domino impacted by the POODLE attack? sind mehr Details ausgeführt und die verfügbaren Interims Fixes aufgelistet:

| 9.0.1 Fix Pack 2 Interim Fix 1 | http://www.ibm.com/support/docview.wss?uid=swg21657963 |

| 9.0 Interim Fix 6 | http://www.ibm.com/support/docview.wss?uid=swg21653364 |

| 8.5.3 Fix Pack 6 Interim Fix 4 | http://www.ibm.com/support/docview.wss?uid=swg21663874 |

| 8.5.2 Fix Pack 4 Interim Fix 2 | http://www.ibm.com/support/docview.wss?uid=swg21589583 |

| 8.5.1 Fix Pack 5 Interim Fix 2 | http://www.ibm.com/support/docview.wss?uid=swg21595265 |

Damit sich Benutzer auch mit den neuesten Browser-Versionen mit dem Domino-Web-Server verschlüsselt verbinden und HTTPS nutzen können, muss der entsprechende Interims Fix kurzfristig eingespielt werden.

Das "Rest-Problem" besteht nun noch darin, dass der Domino-Server weiterhin SSL v3 für HTTPS-Verbindungen anbietet. Es gibt bislang nur einen undokumentierten, nicht offiziell unterstützten (unsupported) Weg, SSL v3 auf dem Domino-Server zu deaktivieren (sprechen Sie uns bei Bedarf an).

Die offizielle Lösung ist, einen IBM HTTP Server (IHS) vor den Domino-Server als sogenannten Reverse Proxy zu betreiben. Bei diesem kann nicht nur SSL v3 deaktiviert werden, sondern er "spricht" auch die aktuelleren Version 1.1 und 1.2 von TLS.

Die Technote 1612316: Is it possible to run IBM HTTP Server (IHS) on the same computer as a Domino server? stehen mehr Details dazu.

Kurzfassung: Ab Domino 9 kann der IHS sogar auf der gleichen Maschine laufen, wie der Domino-Server. Es gibt aber auch Kunden, die den IHS extra auf einer anderen Maschine oder VM in der DMZ installieren und den Domino-Web-Server im internen Netzwerk, um diesen noch besser abzuschirmen und zu schützen.