Archive for: ‘November 2015’

Na endlich: Datenschutzhinweise sollen verständlich werden

IT-Abteilungen wollen die Cloud, Finanzabteilungen zögern

Tools for my handbag – Part 3: Free SMTP Server Connection Diagnostics Tool – very easy and fast

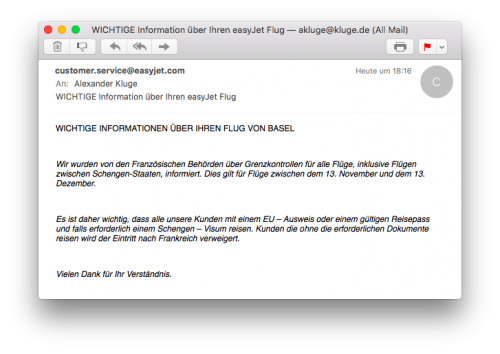

Grenzkontrolle Reloaded

Alles wieder wie früher? Wieder an den Ausweis denken beim “Grenzübertritt”? War das wirklich zu viel Freiheit? Und kaufen wir nun Sicherheit auf Kosten der Freiheit? Stirbt langsam beides?

Was wir übrigens bisher über die Pariser Terroristen wissen: Keine Syrer. Keine Flüchtlinge. Keine Verschlüsselung.

Worauf sich die Hardliner stürzen: Syrer. Flüchtlinge. Verschlüsselung.

Unser Leben könnte ein wenig unbequemer werden. Ein abgesagtes Fussballspiel ist erst der Anfang. Grenzkontrollen auch. Exakt das Gefühl, was die Terroristen gerne bei uns auslösen wollen.

Buch: IBM Domino 9 Systemadministration 2

Mein Buch (kann als Schulungsunterlage oder Handbuch verwendet werden) für weiterführende Themen der Domino 9 Systemadministration ist ab sofort verfügbar.

Das Buch wurde von mir schon mehrfach in Systemadministration 2 Schulungen eingesetzt.

Verschaffen Sie sich einen Überblick über die gebotenen Inhalte:

Sie können diese Dokumentation als PDF-Datei im Webshop erwerben. Die Zusendung erfolgt per eMail.

How to disable ID-File roaming as part of the roaming set

Cognitive Computing und E-Mail Management

Online-Shopper immer anspruchsvoller

E-Mail, Social Collaboration und IT-Sicherheit im Gleichgewicht

E-Mail in Zeiten von Cyberattacken: Warum die lückenlose Absicherung immer wichtiger wird

Von wegen: Die E-Mail ist totDie Zukunft der E-Mail war in jüngster Zeit häufig und gern Gegenstand der Diskussion. Immer wieder wurde der “Tod” der E-Mail prophezeit. Die Praxis hat dem bisher aber deutlich widersprochen. E-Mail besitzt in den Unternehmen weiterhin eine hohe Relevanz als Kommunikationsmittel, und die E-Mail-Flut hat zugenommen und wächst noch weiter an. E-Mail ist fast so verbreitet wie Telefonie und – wie Anwenderunternehmen der Experton Group berichten – heutzutage der wichtigste Kommunikationskanal. Laut einer Studie der Radicati Group von 2014 werden täglich weltweit 108,7 Mrd. E-Mails versandt und empfangen – dies sind durchschnittlich 121 pro geschäftlichem Nutzer. E-Mail ist eben einfach zu nutzen. Ein Mausklick ermöglicht schnelle, bequeme Kommunikation mit einem oder mehreren Adressaten – natürlich auch mit den entsprechenden unerfreulichen Auswirkungen, wie beispielsweise überquellenden E-Mail-Postfächern.

Keine Verdrängung von E-Mail durch Social Collaboration

Abhilfe versprachen Social-Business-Tools, mit denen jedoch teilweise überzogene Erwartungen verbunden wurden. Zwar zeigt die Marktentwicklung hinsichtlich Social-Collaboration-Lösungen in 2015 in Deutschland ein 35-prozentiges Wachstum. Allerdings erwarten weniger als zehn Prozent der Unternehmen hierzulande, mit Social-Collaboration-Tools E-Mail-Lösungen ganz ablösen zu können. Die Social-Collaboration-Strategie kann die E-Mail-Flut dämpfen, aber nicht vollständig stoppen.

Abhilfe versprachen Social-Business-Tools, mit denen jedoch teilweise überzogene Erwartungen verbunden wurden. Zwar zeigt die Marktentwicklung hinsichtlich Social-Collaboration-Lösungen in 2015 in Deutschland ein 35-prozentiges Wachstum. Allerdings erwarten weniger als zehn Prozent der Unternehmen hierzulande, mit Social-Collaboration-Tools E-Mail-Lösungen ganz ablösen zu können. Die Social-Collaboration-Strategie kann die E-Mail-Flut dämpfen, aber nicht vollständig stoppen.

Denn auf einen vollständigen Ersatz von E-Mail sind Social-Collaboration-Tools nicht ausgelegt, da sie aufgrund ihrer unterschiedlichen Eigenschaften nicht vollständig substituierbar sind. So birgt beispielsweise E-Mail eine höhere Verbindlichkeit, dagegen sind Social-Collaboration-Tools effizienter bei der Zusammenarbeit größerer Teams. Aus diesem Grund geht die Entwicklung bei Anwendern und Anbietern dahin, nicht schwarz-weiß zu denken, sondern das jeweils Beste aus beiden Welten zu vereinigen. Für Anwender heißt dies, situativ gerecht die jeweils angebrachte Lösung zu nutzen. Für Anbieterunternehmen bedeutet dies, kombinierte Angebote zu erstellen. So kann Microsoft Exchange – mit Hilfe geeigneter Lösungen – mit Microsoft SharePoint zusammenarbeiten, dessen Funktionen mit der jüngsten Version deutlich in Richtung Social Collaboration ausgebaut wurden. Microsoft hat es mit seiner E-Mail-Lösung verstanden, in den vergangenen Jahren Marktanteile hinzuzugewinnen und eine führende Rolle einzunehmen. Auch auf der Delivery-Plattform der Zukunft, dem Cloud Computing, hat Microsoft im Rahmen seiner Suite Office 365 eine führende Marktposition erreicht.

Klassische und neue Bedrohungen der E-Mail-Sicherheit

Für Angreifer werden E-Mail-Plattformen wie Microsoft Exchange und Outlook aufgrund ihrer Verbreitung zunehmend interessante Angriffsziele. So wundert es nicht, dass Lösungsanbieter wie GBS das Medium E-Mail als führendes Einfallstor für Angreifer sehen und ansprechend hier ansetzen. Viren, Malware und Spam sind dabei nur die Spitze des Eisbergs. Immer öfter werden E‑Mails auch auf dem Weg durch das Internet abgefangen, mitgelesen oder manipuliert. Und nicht zuletzt kann die Gefahr aus dem eigenen Unternehmen kommen, wenn Mitarbeiter – versehentlich oder beabsichtigt – vertrauliche Informationen nach außen versenden. Die Absicherung des E-Mail-Verkehrs ist und bleibt also für alle Verantwortlichen eine wichtige Aufgabe, die mit zunehmender quantitativer und qualitativer Herausforderung verbunden ist.

Für Angreifer werden E-Mail-Plattformen wie Microsoft Exchange und Outlook aufgrund ihrer Verbreitung zunehmend interessante Angriffsziele. So wundert es nicht, dass Lösungsanbieter wie GBS das Medium E-Mail als führendes Einfallstor für Angreifer sehen und ansprechend hier ansetzen. Viren, Malware und Spam sind dabei nur die Spitze des Eisbergs. Immer öfter werden E‑Mails auch auf dem Weg durch das Internet abgefangen, mitgelesen oder manipuliert. Und nicht zuletzt kann die Gefahr aus dem eigenen Unternehmen kommen, wenn Mitarbeiter – versehentlich oder beabsichtigt – vertrauliche Informationen nach außen versenden. Die Absicherung des E-Mail-Verkehrs ist und bleibt also für alle Verantwortlichen eine wichtige Aufgabe, die mit zunehmender quantitativer und qualitativer Herausforderung verbunden ist.

E-Mail-Sicherheit stellt vielfältige Anforderungen

Verschiedene Marktstudien und eine Vielzahl von Beratungsmandaten der Experton Group belegen die täglichen Herausforderungen hinsichtlich E-Mail-Sicherheit angesichts von E-Mail-Flut sowie zunehmender Zahl und Komplexität von Cyber-Angriffen – speziell bei großen und mittelständischen Anwenderunternehmen. Neben den rein technischen Problemen werden auch die organisatorischen und rechtlichen Aspekte als große Herausforderung wahrgenommen. Die Verbesserung von Datenschutz und Datensicherheit stellt zunehmende Anforderungen an Unternehmen in Deutschland. Wie kann auch gerade bei wenig Know-how oder geringen Ressourcen bei einer Vielzahl verteilter Standorte gewährleistet werden, dass alle Arbeitsplätze auf einem einheitlichen, aktuellen Sicherheitsniveau sind? Wie können Angriffe und Fehler von innen vermieden werden?

Verschiedene Marktstudien und eine Vielzahl von Beratungsmandaten der Experton Group belegen die täglichen Herausforderungen hinsichtlich E-Mail-Sicherheit angesichts von E-Mail-Flut sowie zunehmender Zahl und Komplexität von Cyber-Angriffen – speziell bei großen und mittelständischen Anwenderunternehmen. Neben den rein technischen Problemen werden auch die organisatorischen und rechtlichen Aspekte als große Herausforderung wahrgenommen. Die Verbesserung von Datenschutz und Datensicherheit stellt zunehmende Anforderungen an Unternehmen in Deutschland. Wie kann auch gerade bei wenig Know-how oder geringen Ressourcen bei einer Vielzahl verteilter Standorte gewährleistet werden, dass alle Arbeitsplätze auf einem einheitlichen, aktuellen Sicherheitsniveau sind? Wie können Angriffe und Fehler von innen vermieden werden?

Besondere Sorge gilt der Wirtschaftlichkeit bei gleichzeitig hohem Sicherheitsstand. Das heißt also, die Anwenderunternehmen erwarten einfache Nutzbarkeit und möglichst keine Beeinträchtigung in der täglichen Arbeit und ihrer Produktivität. Die Balance zwischen Handhabbarkeit und Sicherheit muss gegeben sein. Dies beginnt bereits bei der Beschaffung. Der Bezug der Lösung soll unkompliziert, die Einführung schnell und einfach sein. Mittelstand und Enterprise-Markt legen Wert auf ein umfassendes Angebot aus einer Hand, und wollen bzw. können nicht eine Vielzahl verschiedener Anbieter managen.

Zunehmende komplexe Herausforderungen sehen Anwenderunternehmen in den wachsenden rechtlichen Anforderungen. Dies beginnt bereits mit der E-Mail-Signatur, die bei mangelhaften Angaben Bußgelder und Mahnverfahren nach sich ziehen kann. Bis hin zum neuen IT-Sicherheitsgesetz, das die Betreiber kritischer Infrastrukturen verpflichtet, „erhebliche IT-Sicherheitsvorfälle“ an die Behörden zu melden.

Fazit

Der E-Mail-Markt verändert sich. Die steigende E-Mail-Flut, die zunehmend ausgeklügelten Angriffe und die Kopplung mit Cloud Technologien verlangen nach durchdachten Sicherheitsstrategien und umfassenden Lösungen, die sowohl die eingehende als auch ausgehende Kommunikation berücksichtigen. Dabei stehen auch Themen wie die E-Mail-Verschlüsselung im Fokus. Hier kommt es primär auf eine intuitive Bedienung und zentrale Administrierbarkeit an, damit die Hürden für den Einsatz möglichst gering sind. Die dringende Aufgabe für alle Verantwortlichen ist es daher, den Spagat zwischen Sicherheit, Wirtschaftlichkeit und Benutzerfreundlichkeit zu meistern.

Der E-Mail-Markt verändert sich. Die steigende E-Mail-Flut, die zunehmend ausgeklügelten Angriffe und die Kopplung mit Cloud Technologien verlangen nach durchdachten Sicherheitsstrategien und umfassenden Lösungen, die sowohl die eingehende als auch ausgehende Kommunikation berücksichtigen. Dabei stehen auch Themen wie die E-Mail-Verschlüsselung im Fokus. Hier kommt es primär auf eine intuitive Bedienung und zentrale Administrierbarkeit an, damit die Hürden für den Einsatz möglichst gering sind. Die dringende Aufgabe für alle Verantwortlichen ist es daher, den Spagat zwischen Sicherheit, Wirtschaftlichkeit und Benutzerfreundlichkeit zu meistern.

Der Beitrag E-Mail, Social Collaboration und IT-Sicherheit im Gleichgewicht erschien zuerst auf GBS - Der Blog rund um Collaboration & Co.

Cognitive Computing und E-Mail Management: Wie IBM Watson Arbeiten mit E-Mail in IBM Verse intelligenter machen wird

In diesem Video zeigt Rob Koplowitz auf der IBM Insight 2015, wie sich IBM vorstellt, IBM Watson-Technologie für ein besseres E-Mail-Management einzusetzen gedenkt. Doch eigentlich geht es nicht um E-Mail-Management. Es geht darum, besser und effizienter zu arbeiten und dabei einen intelligenten, persönlichen Assistenten zu haben, der beim Priorisieren hilft und Kontext herstellt. Ich weiß, das derzeit noch viele weitere Funktionalitäten geprüft werden, z.B. im Zeit- und Kalendermanagement.

Um es nochmals klar zu sagen: Die gezeigte Funktionalität ist jetzt noch nicht Teil von IBM Verse, aber die Demo zeigt, wo die Reise hingeht und warum IBM Verse zusammen mit IBM Watson-Technologie und in Kombination mit IBM Connections als sozialem Netzwerk eine ganz andere, hochwertige Art von E-Mail und von Arbeiten darstellt. Ich bin extrem gespannt auf die IBM Connect 2016, die ehemalige Lotusphere, die zwischen dem 31. Januar und 3. Februar in Orlando (in einer neuen Veranstaltungslokation) stattfindet und hoffe, wieder dabei sein zu dürfen. Dort wird es sicherlich mehr zu IBM Verse, IBM Connections und die Integration von Watson geben. Für diejenigen, die Interesse haben: Noch gilt der Early Bird and Alumni Discount bis 30. November 2015!

[DE] Cognitive Computing und E-Mail Management: Wie IBM Watson Arbeiten mit E-Mail in IBM Verse intelligenter machen wird

In diesem Video zeigt Rob Koplowitz auf der IBM Insight 2015, wie sich IBM vorstellt, IBM Watson-Technologie für ein besseres E-Mail-Management einzusetzen gedenkt. Doch eigentlich geht es nicht um E-Mail-Management. Es geht darum, besser und effizienter zu arbeiten und dabei einen intelligenten, persönlichen Assistenten zu haben, der beim Priorisieren hilft und Kontext herstellt. Ich weiß, das derzeit noch viele weitere Funktionalitäten geprüft werden, z.B. im Zeit- und Kalendermanagement.

Um es nochmals klar zu sagen: Die gezeigte Funktionalität ist jetzt noch nicht Teil von IBM Verse, aber die Demo zeigt, wo die Reise hingeht und warum IBM Verse zusammen mit IBM Watson-Technologie und in Kombination mit IBM Connections als sozialem Netzwerk eine ganz andere, hochwertige Art von E-Mail und von Arbeiten darstellt. Ich bin extrem gespannt auf die IBM Connect 2016, die ehemalige Lotusphere, die zwischen dem 31. Januar und 3. Februar in Orlando (in einer neuen Veranstaltungslokation) stattfindet und hoffe, wieder dabei sein zu dürfen. Dort wird es sicherlich mehr zu IBM Verse, IBM Connections und die Integration von Watson geben. Für diejenigen, die Interesse haben: Noch gilt der Early Bird and Alumni Discount bis 30. November 2015!

Einsortiert unter:Deutsch Tagged: CognitiveEra, IBMVerse, IBMWatson, NewWayToWork

Diebe auf den zweiten Blick: Erkenntnisse aus dem neuen IBM X-Force-Sicherheitsreport

Die größten Cybergefahren 2015: Profidiebe im Unternehmensnetzwerk werden meist nur zufällig enttarnt / Erpresser-Trojaner im Aufwind / Gefahr durch Insider / Thema IT-Sicherheit endlich in Führungsetagen angekommen

IBM liefert mit dem neuen X-Force Report Q4/15 einen Jahresrückblick der größten Cybergefahren 2015: Dazu zählt der Trend zu mehrstufigen IT-Sicherheitsvorfällen („Onion-layered Security Incidents“). Bei diesen werden professionelle Datendiebe oft erst mit entdeckt, nachdem die IT-Abteilungen unzusammenhängenden, weniger gut getarnten Attacken von Amateurhäckern nachgehen. Weitere Trends sind die hohe Zahl an Angriffen mit Erpresser-Trojanern, von Insidern in Unternehmen verursachte Cyberpannen und die steigende Aufmerksamkeit, die das Thema Cybersicherheit in den Führungsetagen genießt.

„Immer häufiger stoßen IT-Abteilungen in Unternehmen auf Sicherheitslücken, die bereits monate- oder jahrelang bestehen und im schlimmsten Fall unbemerkt von Datendieben ausgenutzt wurden“, sagt Gerd Rademann, Business Unit Executive, IBM Security Systems DACH. „Der aktuelle X-Force-Report zeigt: Oft entdeckt die IT professionelle Angriffe erst, nachdem sie weniger gut getarnten Attacken nachgegangen ist.“

Mehrstufige Sicherheitsvorfälle (Onion-layered Security Incidents)

Es gibt unterschiedliche Wege, die zur Entdeckung von Cyberangriffen führen: Jemand ruft die Support-Hotline eines Unternehmens an, um mitzuteilen, dass die Website nicht mehr erreichbar ist. Oder, ein IT-Administrator im Unternehmen bemerkt eine ungewöhnlich hohe Systemauslastung. Sein Kollege entdeckt seltsame Dateien auf einem Server. Die weitere Untersuchung zeigt, dass dies das Werk eines Amateurhackers war, der eine bestehende Sicherheitslücke in einer alten Betriebssystemversion ausgenutzt hat – eigentlich nicht schwer zu beheben.

Die Überraschung folgt: Beim Updaten bemerken die IT-Verantwortlichen, dass sich schon seit Monaten jemand am Server zu schaffen gemacht hat und von Ländern aus auf Dateien zugreift, die keine Verbindung zum Unternehmen haben: Profihacker, die ihre Spuren gut verwischt haben und nur durch die Untersuchung eines Amateurangriffs mit entdeckt wurden. Das ist ein Trend, der sich laut dem IBM X-Force-Report im Jahr 2015 verstärkt hat, weil IT-Abteilungen Unregelmäßigkeiten zu wenig Aufmerksamkeit schenken. Wie sich Unternehmen besser schützen können, verrät der Report ebenfalls.

Geschäft mit Erpresser-Trojanern

Ein weiterer Trend, den die X-Force für 2015 ausgemacht hat: Der Markt für Ransomware floriert. Einmal auf die Zielsysteme eingeschleust, verschlüsseln diese Erpresser-Trojaner bestimmte Daten und geben sie erst wieder frei, wenn das Opfer an die Angreifer ein Lösegeld bezahlt. Allein die Ransomware „Cryptowall“ hat Cyberkriminellen in den USA bereits 18 Millionen US-Dollar eingebracht. Die Verschlüsselung ist so gut, dass sie nicht geknackt werden kann.

Sicherheitslücke Mensch

Bereits Anfang des Jahres 2015 teilte IBM mit, dass rund die Hälfte aller Cyberattacken auf Unternehmen aus den eigenen Reihen kommt. Zu diesem Ergebnis kommt der Cyber Security Intelligence Index. Unter den Angreifern finden sich unzufriedene Angestellte, Dienstleister mit Systemzugriff oder arglose Mitarbeiter, die Opfer von Kriminellen werden. Rund ein Viertel der Attacken geht auf unbedachte Anwenderfehler ohne Absicht zurück, etwa beim Klicken auf präparierte Links in Spam-Mails.

Höchste Priorität in der Geschäftsführungsetage

Mittlerweile genießt das Thema IT-Sicherheit auch in den Führungsetagen höchste Beachtung. Unternehmen wollen sich besser schützen, etwa indem sie sich von Experten beraten lassen, Aktionspläne erarbeiten oder ihre IT-Infrastruktur auf Schwachstellen hin untersuchen lassen. Das Geld für solche Prävention ist gut angelegt: Fast 3,8 Millionen US-Dollar mussten die in der 2015 Cost of Data Breach Study weltweit befragten Unternehmen durchschnittlich ausgeben, um ihre Datenpannen zu beheben – in Deutschland sind es im Schnitt 3,5 Millionen US-Dollar.

X-Force Threat Intelligence Quarterly (4Q 2015): http://ibm.co/1OJkd8N

Neuer IBM X-Force-Sicherheitsreport: Diebe auf den zweiten Blick

Security Fixes für WebSphere Application Server

IBM fixt zwei Sicherheitslücken im WebSphere Application Server:

Security Bulletin: Vulnerability in Apache Commons affects IBM WebSphere Application Server (CVE-2015-7450)

Das ist der “Zero Day Alarm”, den u.a. heise letzte Woche gemeldet hat.

Security Bulletin: HTTP response splitting attack in WebSphere Application Server (CVE-2015-2017)

Der Beitrag Security Fixes für WebSphere Application Server erschien zuerst auf n-komm GmbH.