Interessante Bachelor- bzw. Masterarbeiten mit Schwerpunkt IBM Collaboration Solutions können zum Wettbewerb eingereicht werden. Den Wettbewerbsmodalitäten entsprechen auch Themen aus dem Bereichen Social Business, Social Media, CRM-Lösungen, Dokumentenmanagement-Lösungen, ECM-Lösungen, KeneXa-Lösungen, Wissensmanagement-Lösungen, Workflow-Lösungen sowie Lösungen auf Basis IBM Notes/Domino.

Archive for: ‘August 2013’

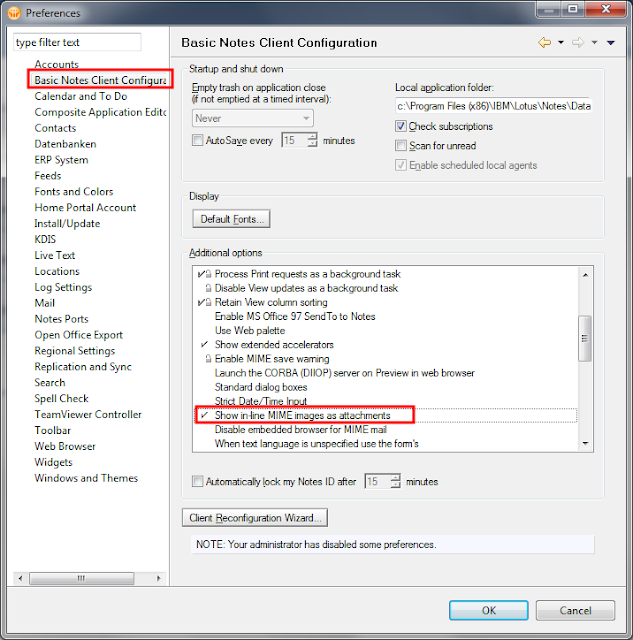

Show pictures in emails from iPhones as attachments and not as inline images

Fortunately the notes client have the setting "Show in-line MIME images as attachments" which you can find in the Preferences Dialog in the "Basic Notes Client Configuration".

When you set the above described option all pictures in e-mails from iPhone user, will be shown as attachments, which you can open in your favorite photo editor, or save to the file system. This setting will not only change the behavior for new mails, but also for old ones. So you can always uncheck the "Show inline MIME images as attachments" option and will get the old behavior back. But i am pretty sure, you will not want it back if you have tried out this setting. An example for the email with the option set:

When you set the above described option all pictures in e-mails from iPhone user, will be shown as attachments, which you can open in your favorite photo editor, or save to the file system. This setting will not only change the behavior for new mails, but also for old ones. So you can always uncheck the "Show inline MIME images as attachments" option and will get the old behavior back. But i am pretty sure, you will not want it back if you have tried out this setting. An example for the email with the option set:The option in the ui sets the variable "ShowMIMEImagesAsAttachments=1" in your Notes.ini. So when you want do deploy this useful option to all your notes users, you can set the "ShowMIMEImagesAsAttachments=1" variable in the notes.ini section of your Desktop policy.

[DE] Die Frage von Otto Normalmailer: Welchen E-Mail-Dienst nutzt man denn nun privat?

Ich bin dieser Tage über diese beiden Artikel gestossen:

In einer Stellungnahme zu einem laufenden Gerichtsverfahren haben Anwälte von Google erklärt, dass Nutzer die Emails an Googles Mailservice Gmail schicken, keine Privatsphäre zu erwarten hätten. …

Für John M. Simpson, Projektdirektor bei Consumerwatchdog, ist die Sache damit klar: Wer seine Privatsphäre schützen möchte, darf Gmail nicht nutzen.

“Google has finally admitted they don’t respect privacy,[...]. People should take them at their word; if you care about your email correspondents’ privacy don’t use Gmail.”

Dieser Aussage schließen wir uns an.

via Google: “Nutzer von Gmail können keine Privatsphäre erwarten”.

Thomas Cloer hat gerade einen Link geteilt, in dem die Aussage von Consumerwachdog in Frage gestellt wird. Martin Weigert schreibt auf netzwertig.com (und ich kann nur zustimmen):

Die Enthüllungen rund um die Spitzelaktivitäten der NSA sowie die mutmaßliche Partizipation des Gmail-Betreibers Google am umstrittenen Prism-Programm, … , bestätigten mich durchaus in meiner Strategie der Risikostreuung und unterlassenen Auslagerung eines essentiellen Bestandteils meiner Onlinekommunikation in die USA. Gleichzeitig mache ich mir keine Illusionen über die Sicherheit deutscher E-Mail-Anbieter. Daran ändert auch die gerade von der Deutschen Telekom, Web.de und GMX lancierte “E-Mail made in Germany“-Kampagne nichts, die mit scheinbar besonderen Sicherheitsmerkmalen um das Vertrauen der Nutzer wirbt. …

Angesichts dieses kläglichen Gesamtbilds, das das 1995 gegründete Web.de abgibt, seit ich es kenne, hätte es mich doch sehr verwundert, wenn die jetzt getroffenen Maßnahmen zur von der NSA inspirierten “E-Mail made in Germany”-Kampagne der drei Mail-Provider tatsächlich die hohen Sicherheitsstandards erzielen würden, die sie vorgaukeln.

Und er geht auch auf die Qualität und Usability der deutschen Anbieter ein: T-Online auf dem Mac, iPhone und iPad in Mail anbinden, hat bei mir immer Probleme gemacht, egal ob man IMAP oder POP3 benutzt. GMX und Web.de sind auch nicht gerade Burner … Michael Urspringer empfiehlt auf Facebook als Kommentar, die End-to-End-Verschlüsselung. Die funktioniert jedoch nur, wenn beide Seiten verschlüsseln. Da sitzt nun Otto Normalmailer nun und kratzt sich den Kopf: Welchen E-Mail.Dienst benutze ich denn nun privat?

Oder sollte man mit meinem Kollegen Luis Suarez gehen und möglichst “Outside the Inbox” leben …

Filed under: Deutsch Tagged: DataPrivacy, E-Mail

Trendcheck Projektmanagement

Projekte richtig anpacken

Das Thema Projektmanagement ist aus Unternehmen nicht wegzudenken. Denn nur sauber strukturierte Projekte führen zuverlässig zum Ziel. Erst vor kurzem brachte die Bitkom den Leitfaden Agiles Software Engineering Made in Germany heraus. Ein Schwerpunktthema in dieser Publikation: Projektmanagement. Diese Dispziplin wird ihre erstaunliche Entwicklung der letzten drei Jahrzehnte auch in den nächsten Jahren rasant fortsetzen. Laut der Studie “Expedition Deutschland” der Deutschen Bank werden in 2020 schon 15% der Wertschöpfung in Deutschland durch die Projektwirtschaft generiert. Im Jahr 2007 waren es noch 2%. Projektarbeit wird immer mehr zum Erfolgsfaktor.

Das Thema Projektmanagement ist aus Unternehmen nicht wegzudenken. Denn nur sauber strukturierte Projekte führen zuverlässig zum Ziel. Erst vor kurzem brachte die Bitkom den Leitfaden Agiles Software Engineering Made in Germany heraus. Ein Schwerpunktthema in dieser Publikation: Projektmanagement. Diese Dispziplin wird ihre erstaunliche Entwicklung der letzten drei Jahrzehnte auch in den nächsten Jahren rasant fortsetzen. Laut der Studie “Expedition Deutschland” der Deutschen Bank werden in 2020 schon 15% der Wertschöpfung in Deutschland durch die Projektwirtschaft generiert. Im Jahr 2007 waren es noch 2%. Projektarbeit wird immer mehr zum Erfolgsfaktor.

Ein wichtiges Ziel des Projektmanagements ist es, Einflüsse auf Qualität, Zeit und Budget zu messen, zu steuern und zu kontrollieren und damit die Ziele des Engineerings zu erreichen.

Prozesse geben Verfahrenssicherheit

Auch agil durchgeführte Projekte folgen Prozessen und haben eine Ablauf- und Terminplanung, die sich meist nur durch die Länge der Lieferzyklen (Iteration, Sprints) von anderen Prozessmodellen unterscheidet. Auch die kollektive Verantwortung für die Qualität der Ergebnisse ist kein Alleinstellungsmerkmal agiler Projekte. Methoden wie Pair-Programming oder Pair-Testing haben sich längst auch in prozessorientierten Vorgehensmodellen bewährt und gehören zum Instrumentarium des Projektmanagements. Ähnlich verhält es sich mit dem in einer Projektorganisation etablierten Qualitätsverständnis.

Auch agil durchgeführte Projekte folgen Prozessen und haben eine Ablauf- und Terminplanung, die sich meist nur durch die Länge der Lieferzyklen (Iteration, Sprints) von anderen Prozessmodellen unterscheidet. Auch die kollektive Verantwortung für die Qualität der Ergebnisse ist kein Alleinstellungsmerkmal agiler Projekte. Methoden wie Pair-Programming oder Pair-Testing haben sich längst auch in prozessorientierten Vorgehensmodellen bewährt und gehören zum Instrumentarium des Projektmanagements. Ähnlich verhält es sich mit dem in einer Projektorganisation etablierten Qualitätsverständnis.

IT-Projektmanagement, wie es die Bitkom betrachtet, ist von den Geschäftsprozessen losgelöst. Wir betrachten Projekt und Prozessmanagement zwar als Gesamtpaket, stimmen den Beobachtungen der Bitkom aber grundsätzlich zu. Logisch sind die Schlussfolgerungen des Verbandes über die Erfolgsfaktoren von Projektmanagement in Unternehmen. Dazu gleich mehr.

Vom Erfolg oder Scheitern eines Projektes

Es ist kein Geheimnis: Anzahl und Komplexität der Projekte in Unternehmen nimmt stetig zu: Wo heute 3% der gesamten Wertschöpfung in Projektarbeit abgewickelt wird, wird sich diese Zahl in 10 Jahren verfünffacht haben.Projektarbeit wird zum Erfolgsfaktor Je mehr die Anzahl der Projekte steigt, desto stärker hängt auch der gesamte Unternehmenserfolg von der Leistung eines einzelnen Projektes ab. Uns steht demnach ein chancenreicher Strukturwandel innerhalb der Organisationen bevor.

Unternehmen werden aber auch mit großen Risiken konfrontiert, denn die konkrete Umsetzung im Projektalltag ist nicht ganz einfach. Rund 2/3 aller gestarteten Projekte verlaufen nicht planmäßig oder scheitern sogar komplett. Aus diesem Grund sind eine gute Dosierung zum Einstieg und eine wohlüberlegte Einbettung in die Projektmanagement-Kultur des jeweiligen Unternehmens entscheidende Erfolgsfaktoren.

Was können Unternehmen tun, um Projekte im Sinne Ihrer eigenen Ziele erfolgreicher zu machen? Die wesentlichen Hebel sind hier der Einsatz von Projektmanagementspezialisten sowie der Ausbau der eigenen Projektmanagementkompetenz im Unternehmen. Eine höhere Integration von Projektmanagementprozessen und -werkzeugen sowie die Adaption von Projektmanagementstandards können Unternehmen auf dem Weg zu erfolgreichen Projekten unterstützen.

Die ISO-Norm ISO 21500 Leitfaden zum Projektmanagement beschreibt Begriffe, Grundlagen, Prozesse, Methoden, Daten und Prozessmodell im Projektmanagement. Richtig angewandt führt sie zu den Erfolgsfaktoren für Agilität in Projekten.

Die wichtigsten Arbeitsmittel

Softwaregestütztes Projektmanagement beinhaltet wesentliche Arbeitsmittel, die ein Projekt einfacher handhabbar machen:

- Grafische Modellierung

- Projektplanung und Ressourcenauslastung

- Office Integration

- Dokumenten- und Versionsmanagement

- Workflowmanagement

- Terminmanagement und Zeiterfassung

- Verwaltung von Kosten und Budget

- Multiprojektmanagement

- Reporting

Die Verwendung dieser Funktionen hilft Projektmanagern ihre Projekte erfolgreich abzuschließen und bei Bedarf auch wiederzuverwenden. Vor diesem Hintergrund sind Anwender gut beraten, ihre eigenen Anforderungen und Erwartungen an eine Projektmanagement-Software möglichst genau zu definieren. Wer mal eine solche Lösung ausprobieren möchte, ist herzlich eingeladen, dies bei uns zu machen oder an einem dreitägigen Workshop zum Thema Ende des Monats teilzunehmen.

Die Kosten von Datenlecks

Sie schwächelt natürlich - sie wurde immerhin von einer Firma gesponsort, die mit Sicherheitslösungen und einer zugehörigen Grundpanik Geld verdient - an sehr vielen Stellen. Die absoluten Zahlen dürften daher Richtung Traumdeuterei einzusortieren sein. Dennoch lohnt es sich, einzelne Aspekte herauszugreifen und ein wenig zu beleuchten.

Böswilliger Angriff, menschlicher Fehler oder technischer Fehler

Weltweit scheinen diese drei Ursachen von Datenlecks ungefähr gleich oft aufzutreten. In Deutschland überwiegt wohl der "böswillige Angriff" - oder wollen hier Firmen seltener zu ihrer Verantwortung stehen?Klar ist auf jeden Fall, dass das Risiko eher von "Innen" kommt als von "Außen", was dementsprechend auch bei der Architektur wie auch bei der Wartung bedacht werden sollte. Es reicht nicht aus, sich nach "Außen" zu schützen. Vielmehr muss auch mit einbezogen werden, was passiert, wenn ein - eventuell schlecht geschulter - Mitarbeiter z.B. aus Versehen eine E-Mail an den gesamten Kundenkreis sendet - mit offenem Verteiler.

Faktoren, die die Kosten verringern

Der wichtigste Faktor für die Verringerung der Kosten eines Datenlecks ist, schon vorher sicher aufgestellt gewesen zu sein. Das Argument "wenn ich nicht investiere und dann den Schaden wegräume, kommt mich das billiger als die Investition zu tätigen und keinen Schaden zu haben" zählt also womöglich nicht, da sich die Nichtinvestition in Sicherheit gleich doppelt rächt: in der höheren Eintrittswahrscheinlichkeit des Schadensfalles und in den höheren Kosten der "Beseitigung". Leuchtet ja auch ein, denn wer sicherer aufgestellt ist, kann den Schaden kleiner halten und schneller die Ursache aufspüren, weil er die Tools und Prozesse dafür bereits implementiert hat.Der Faktor direkt im Gefolge ist der Notfallplan. Wer bereits vorher weiß, was zu tun ist, kann natürlich den Schaden auch schneller eindämmen, Ursachen finden, Löcher stopfen, zuständige Stellen informieren. Elementare Fehler werden eventuell erst gar nicht gemacht, wenn vorher viel über den Plan nachgedacht wurde. Ganz anders wenn man in der Eile improvisieren muss.

Klare Zuständigkeiten können die Kosten ebenfalls deutlich verringern. Laut Studie waren alle Unternehmen, die einen CISO (Chief Information Security Officer) oder Ähnliches hatten, deutlich im Vorteil. Hier treten in der Bewertung natürlich Redundanzen auf, denn ein CISO wird vermutlich für einen Notfallplan oder überhaupt sichere Prozesse sorgen, so dass er sich gleich mehrfach lohnen dürfte.

Allein schon wegen der Entlastung des internen Personals, das im Regelfall ohnehin hart an der Belastungsgrenze arbeitet, lohnt sich ein externer Consultant. Der Einsatz eines Externen dürfte die Reaktionszeit auf den Datenverlust massiv verringern (wenn er kurzfristig genug eingesetzt werden kann). Umso besser noch, wenn der Consultant Erfahrung mit diesen Situationen mitbringt, die ein interner Mitarbeiter gar nicht haben kann.

Faktoren, die die Kosten erhöhen

Am teuersten ist ein Fehler von Dritten - also z.B. von Dienstleistern, die Daten im Auftrag verarbeiten. Das wundert nicht, hat man doch die Sicherheitsmaßnahmen nicht unter Kontrolle und kann auch die Reaktion auf den Datenverlust in nur geringem Maße beeinflussen. Je nach Kommunikation erfährt man gar erst viel zu spät von dem aufgetauchten Problem, weil die dritte Partei versucht, die eigene Verantwortung nach Möglichkeit klein zu halten bzw. von sich zu weisen, statt durch Transparenz den Schaden möglichst gering zu halten.Dass die Kosten auch steigen, wenn der Datenverlust durch ein verlorenes oder gestohlenes Gerät aufgetreten ist, mag daran liegen, dass eine Eindämmung besonders schwer wird, da die Reichweite des Schadens kaum abschätzbar ist. Es mag noch möglich sein, zu identifizieren, welche Daten betroffen sind, aber nicht, wer diese zu welchem Zweck unautorisiert nutzt. Außerdem sind auf den gestohlenen Geräten eventuell nicht nur lokale Daten vorhanden, sondern auch Zugriffsmöglichkeiten auf weitere Unternehmensdaten.

Mir als Freund der Transparenz will so gar nicht gefallen, dass diese noch als ein zusätzlicher Kostenfaktor bewertet wird

Diskussion

Warum schreibe ich überhaupt darüber?Aus der Ecke der mobilen Geräte her kommend sehe ich, dass die damit verbundenen Risiken noch immer nicht voll wahrgenommen werden bzw. aus Kostengründen kleingerechnet werden. Oftmals werden die Smartphones immer noch so wahrgenommen, wie die quasi nicht mehr vorhandenen Mobiltelefone, die sich zwischen ihrer Produktion und der Verschrottung nicht veränderten und auch keine Daten in großem Umfang speichern konnten.

Das hat sich jedoch geändert. Ein Smartphone kann die gleichen Daten mit sich herum tragen, wie der Desktop auf dem Schreibtisch, nur dass jenes im Unterschied zu diesem im wahrsten Sinne herumgetragen wird und allein schon deshalb größeren Risiken ausgesetzt ist. Und wie wir oben feststellten ist der Datenverlust im Zusammenhang mit dem Verlust eines Gerätes, das alle Daten und ggf. noch Zugangskonfigurationen enthält, ein Kostentreiber. Die Auswahl und der Einsatz eines MDM kann somit nur eine Einzelmaßnahme von vielen in Folge einer detaillierten Risikoevaluation sein, um eben jener Risiken Herr zu werden.

"Bring mir mal eben meine E-Mails auf mein iPhone*." ist ein Satz, der aus dem Wortschatz gestrichen werden muss.

Kleines Schmankerl am Rande

* Hier jede beliebige andere Marke eintragen

BES 5.0.4 unterstützt IBM Domino 9

Blackberry hat die Kompatibilitätsmatrix für BES 5 aktualisiert und unterstützt IBM Domino 9.0 jetzt ab Version 5.0.4. Das gilt sowohl für den Mail-Server als auch den Domino, auf dem der Enterprise Server selbst installiert ist.

Gartner platziert IBM Mobile Application Development-Plattform in Leader-Quadranten

Treffen Sie panagenda am 12. November zur 39. DNUG Konferenz in Frankfurt

Lassen Sie sich von panagenda zur DNUG Herbstveranstaltung Lösungen für effizientere IT-Umgebungen demonstrieren, um die Gesamtbetriebskosten Ihrer Infrastruktur zu minimieren.

Mehr Informationen:

- Konferenz allgemein

- Teilnehmerregistrierung - Frühbucherkonditionen bis 20.9.2013

- Unterlagen zur Unternehmenspräsentation

Big-Data-Studie: Jeden Wunsch von den Daten ablesen

Modernisieren und mobilisieren von Notes-Anwendungen

Stefan Sucker von We4IT hält Vorträge auf dem ConnectDay am 10. September in Köln

Am 10. September 2013 treffen sich Anwender, Vertreter von IBM und IBM Business Partner zum ConnectDay im Dorint Hotel am Heumarkt in Köln von 10.00 bis 17.00 Uhr. Im Fokus stehen dabei die Neuigkeiten im Portfolio der IBM Collaboration Solutions und Lösungen der beteiligten IBM Business Partner. In zwei Sessions referiert Stefan Sucker, Geschäftsführer der We4IT GmbH, über die Modernisierung und die Mobilisierung von Notes-Anwendungen. In seinem ersten Vortrag zeigt Sucker praxisnah auf, wie Unternehmen ihre etablierten Notes-Applikationen mit der Lösung Aveedo schnell und einfach webfähig machen können. In der zweiten Session erläutert Sucker, wie Unternehmen einen mobilen Zugriff auf Notes-Anwendungen sicherstellen und präsentiert Anwendungsszenarien mit docLinkr. Bei beiden Lösungen verfolgt das Bremer Unternehmen den Ansatz „konfigurieren statt programmieren“. „Im Vordergrund steht die schnelle und intuitive Bedienung. Unsere Kunden sollen ihre kostbare Zeit eher in Prozesse als in Software-Systeme investieren“, erklärt Sucker. „Daher haben wir Aveedo und docLinkr so konzipiert, dass Anwender nicht eine Zeile Code programmieren müssen.“

Der ConnectDay ist eine regelmäßige Informationsveranstaltung für mittelständische Kunden rund um das Thema Kommunikation, Zusammenarbeit und Wissensaustausch. Der ConnectDay bereitet die aktuellen Informationen und Trends aus dem IBM Software Portfolio zu diesen Themen auf. DNUG – The Enterprise Collaboration Professionals e. V. ist ideeller Partner und Organisator der Veranstaltung.

Interessenten erfahren alles Wissenswerte rund um die Veranstaltung und die Anmeldung auf der We4IT-Website unter http://www.we4it.com/de/aktuelles/termine-de/workshops-online-seminare/Event/1900-ibm-connectday-in-koeln.html.

Raffiniertere Prozesse: IBM und PASS Consulting Group optimieren den Workflow für PCK

IBM Notes/Domino 8.5.3 FP5 is available on Fix Central

This update contains a new Version (1.6 SR14) of the java virtual machine which fixes several known security vulnerabilities. So it is strongly recommended to install this fix pack on your Client and Server.

As always you can find all fixed SPR's in the fixlist database on Developer works.

IBM Deutschland bestellt einen neuen Geschäftsführer

Was gibts neues in Java 8

Einen sehr guten Überblick über die Neuerungen in der Programmiersprache findet man auf Heise Developer

Wenn man auf den Geschmack gekommen ist, kann man eine Vorabversion von Java 8 auf java.net herunterladen.