Krimineller Einfallsreichtum mit Phishing-Mails

10 Top Tipps: Erkennen Sie Phishing-Mails und schützen Sie Ihre Daten

Abholbenachrichtigungen für ein Paket in einer fremden Packstation, das Sie eigentlich gar nicht bestellt haben, eine E-Mail der Hausbank, die über eine Kontosperrung informiert und zur Freischaltung Ihre Bankdaten einfordert, der Gutschein des Online-Händlers, den Sie sich nur über dessen Webseite herunterladen können, wenn Sie sich im Shop einloggen: Sicher würden Sie misstrauisch werden, wenn sich E-Mails mit derartigen Betreffs oder Inhalten in Ihrem Postfach befinden. Denn natürlich haben auch Sie schon einmal von Phishing-Mails gehört.

Was aber, wenn die E-Mail eines vermeintlichen Bewerbers – zwar allgemein formuliert aber dennoch grammatikalisch korrekt – in Ihrem Postfach landet, noch dazu mit einem Verweis auf Bewerbungsunterlagen, die sich in dem Cloud-Speicherdienst Dropbox befinden. Würden Sie auch dahinter eine Phishing-Attacke vermuten? Sie sehen: Phishing-Attacken werden immer ausgeklügelter!

In diesem Blogartikel beleuchten wir das Thema Phishing einmal genauer, wie es funktioniert, welche Motive hinter Phishing stecken und wie Sie sich schützen können.

Was ist Phishing

Phishing ist ein Kunstwort, das sich aus den Worten „Passwort“ und „fishing“ zusammensetzt. Wie beim echten Fischen gibt es einen Angler (Angreifer), einen Köder (Nachricht) und einen Fisch (Opfer). Beim Phishing versuchen Hacker auf betrügerische Art persönliche Daten abzufischen. Bevorzugt sind Benutzernamen und Passwort von Online-Diensten. Besonders haben Hacker es aber auch auf Bankzugänge abgesehen.

Ein Phishing-Angriff beginnt meist mit einer gefälschten E-Mail. Durch Vortäuschen eines vertrauenswürdigen Absenders oder legitimen Anliegens werden Mitarbeiter dazu verleitet, schadhafte E-Mail-Anhänge zu öffnen oder Links von gefälschten bzw. präparierten Internetseiten anzuklicken. Diese enthalten meist sogenannte Skripte, mit denen Sicherheitslücken im Internetbrowser ausgenutzt werden. Auf diese Weise kann dann Malware auf dem eigenen Rechner oder im gesamten Firmennetzwerk installiert werden, über die sich ein Computer aus der Ferne steuern lässt.

Ein Phishing-Angriff beginnt meist mit einer gefälschten E-Mail. Durch Vortäuschen eines vertrauenswürdigen Absenders oder legitimen Anliegens werden Mitarbeiter dazu verleitet, schadhafte E-Mail-Anhänge zu öffnen oder Links von gefälschten bzw. präparierten Internetseiten anzuklicken. Diese enthalten meist sogenannte Skripte, mit denen Sicherheitslücken im Internetbrowser ausgenutzt werden. Auf diese Weise kann dann Malware auf dem eigenen Rechner oder im gesamten Firmennetzwerk installiert werden, über die sich ein Computer aus der Ferne steuern lässt.

Um an die persönlichen Daten ihrer Opfer zu gelangen, versuchen die Angreifer, entweder Kunden von Geldinstituten und Online-Diensten auf gefälschte Internetseiten zu locken, oder sie verschicken E-Mails mit gefährlichen „zip“- oder „cab“-Dateien. Wer diese Anhänge öffnet, riskiert, dass sein Computer ausgespäht wird und die Daten an die Betrüger übermittelt werden.

Phishing ist nicht gleich Phishing

Unterschieden wird beim Phishing nach Vorgehensweise und Zielgruppe. Spear Phishing bezeichnet das gezielte Phishing, das sich an einen ganz bestimmten Personenkreis wendet: Fachverantwortliche, leitende Angestellte, Geschäftsführer. Die Angreifer tarnen ihre Mails dabei sehr gut, beispielsweise als Nachricht vom Administrator, und versuchen sich auf diese Art persönliche oder unternehmensrelevante Daten zu ergaunern. Da diese Art des Phishings eine lange Vorbereitungszeit bedarf, handelt es sich bei den Tätern meist um Industriespione. Landen Opfer, obwohl sie die korrekte Internetadresse im Browser eingegeben haben, auf einer gefälschten Homepage, sind sie Opfer von so genanntem Pharming, bei dem DNS-Anfragen von Internetseiten gefälscht werden. Eine weitere Form des Phishing ist Vishing (Voice Phishing), also Phishing per Telefon.

Gezieltes Phishing mit künstlicher ID

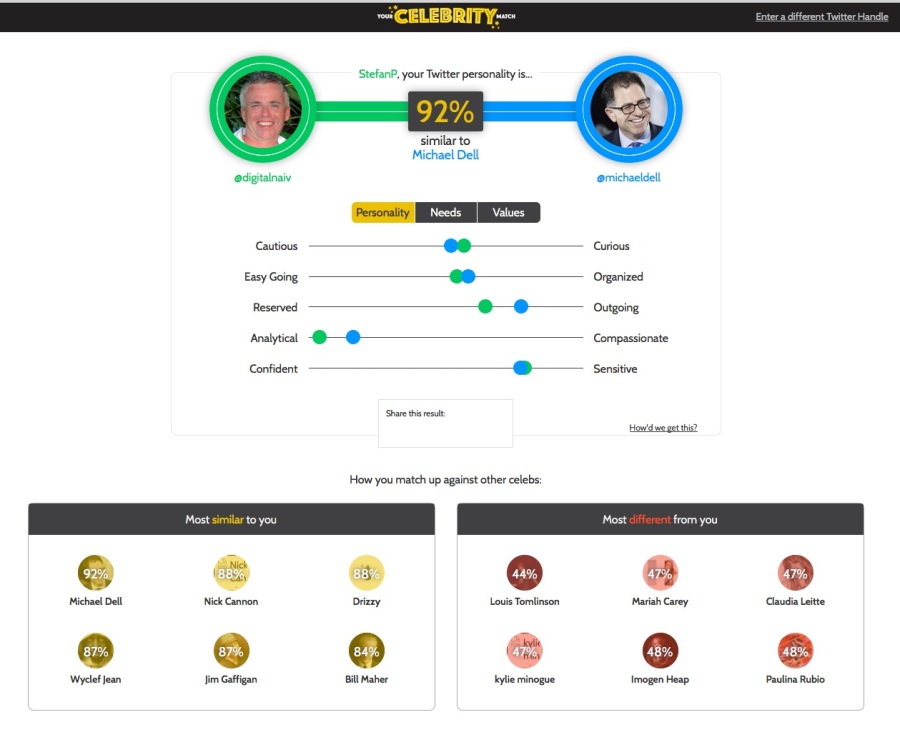

Und gerade erst haben Sicherheitsforscher ein Maschinenlern-System programmiert, das in der Lage ist, echt wirkende Twitter-Nachrichten zu verfassen und damit auf Beiträge mit dem Hashtag #Pokemon zu reagieren. Auf diese Weise wollten die Forscher zeigen, wie einfach sich Nutzer sozialer Medien von Software, die natürliche Sprache versteht, täuschen lassen. Ungefähr ein Drittel der angesprochenen Personen klickte auf einen von der Software verschickten Link, der in diesem Fall glücklicherweise harmlos war.

Nach Informationen von John Seymour, leitendem Datenwissenschaftler bei der Sicherheitsfirma ZeroFOX, die für das Experiment verantwortlich zeigte, war die Erfolgsquote deutlich höher als die üblichen 5 bis 10 Prozent bei normalen „Phishing“-Nachrichten, die Nutzer dazu bringen sollen, auf Links zu klicken, hinter denen sich Malware verbirgt.

Die Motive und Täter

Finanzielle Motive stehen meist im Vordergrund der Täter. Angreifer können aber auch die persönlichen Daten von Nutzern oder ausgewählten Personen in Unternehmen in ihren Besitz bringen, um dem gesamten Unternehmen erheblich zu schaden. In diesen Fällen werden Phishing-Attacken eingesetzt, um Betriebsgeheimnisse, Forschungsergebnisse oder geschäftskritische Informationen zu stehlen. Ganze Branchen könnten durch die Bekanntgabe von gefährlichen Informationen einen Imageschaden und Produktionsausfälle erleiden.

Entsprechend der Zielgruppe – Verbraucher oder Unternehmen – lassen sich somit Rückschlüsse auf die Täter ziehen: Handelt es sich um gewöhnliche Kriminelle oder um andere Firmen, die sich Wettbewerbsvorteile verschaffen wollen. Manchmal sind die Drahtzieher auch andere Staaten, so wie beispielsweise 2013, als der britische Geheimdienst mit manipulierten Kopien von Seiten auf LinkedIn versuchte, sich Zugang zu den Rechnern von Mitarbeitern des belgischen Telekommunikationskonzerns Belgacom zu verschaffen.

Mails unter falschem Namen: Media Markt, Sparkassen, Dropbox und Amazon betroffen

Dass Phishing-Angriffe an der Tagesordnung sind, zeigen die jüngst in Umlauf gebrachten gefälschten Media Markt E-Mails: Kriminelle haben unter dem Namen der Elektronik-Fachmarktkette mit Schadsoftware präparierte Rechnungen versendet. Wer sie öffnet, fängt sich einen Erpresser-Trojaner ein. Sein Unwesen treibt auch ein neuer Banking-Trojaner: Kriminelle tarnen ihre Attacke auf Konten von Sparkassen-Kunden als vermeintliche Fehlüberweisung vom Finanzamt. Sie werden per Mail aufgefordert, eine Rückbuchung durchzuführen – nur landet das Geld statt bei der Steuerbehörde auf dem Konto der Betrüger.

Und wenn eine E-Mail eines vermeintlichen Bewerbers in Ihrem Postfach landet, die zwar allgemein formuliert aber grammatikalisch korrekt ist und dazu noch einen Verweis auf Bewerbungsunterlagen enthält, die sich vermeintlich in dem Cloud-Speicherdienst Dropbox befinden, könnten Sie Opfer einer neuen Masche von Cyberkriminellen werden. Diese verteilen ihre „Schöpfungen“ via Dropbox-Link.

Im Visier sind aktuell auch wieder Kunden des Online-Vesandhändlers Amazon: Gefälschte E-Mails mit Links zu Webseiten, welche der Empfänger aufgrund ‚merkwürdiger Aktivitäten‘ aufrufen soll, sind im Umlauf. Nach Bestätigung der Nutzerdaten, könne das Konto wieder wie gewohnt verwendet werden. Bei den verlinkten Seiten handelt es sich jedoch um Fälschungen, mit deren Hilfe sensible Nutzerdaten abgegriffen werden sollen. Sobald Nutzer ihre Daten dort eintragen, werden sie direkt und unverschlüsselt an die Datendiebe versendet.

Dass Phishing-Attacken längst nicht nur auf E-Mails beschränkt sind, zeigt die Entdeckung von GBS Technologiepartner Kaspersky Lab im Juli: Der Antivirus-Softwarehersteller entdeckte Phishing-Angriffe auf Facebook, von dem binnen zwei Tagen rund 10.000 Facebook-User weltweit betroffen waren. Der Angriff erfolgte über die Benachrichtigung, von einem Facebook-Freund in einem Kommentar erwähnt worden zu sein. Die User sollten auf die Facebook-Benachrichtung klicken, wodurch ein Trojaner auf den Computer des Benutzers geladen wurde, der eine bösartige Google Chrome-Erweiterung installierte. Durch den Aufruf des Facebook-Accounts über den kompromittierten Browser übernahmen die Angreifer in einem zweiten Schritt das Facebook-Konto und konnten unter anderem Datenschutzeinstellungen ändern, Daten entwenden und den Virus weiter verbreiten.

Erkennen Sie Phishing-Angriffe

Auch wenn Phishing-Mails inzwischen deutlich professioneller geworden und nicht mehr so schnell als solche zu enttarnen sind, gibt es doch eindeutige Indizien. Wir geben Ihnen 10 Top Tipps, wie Sie Phishing-Mails erkennen können.

1. Die Betreffzeile

Häufig zielen schon die Betreffs von Phishing Mails darauf ab, dem Empfänger Angst zu machen – die Betreffzeilen lauten dann zum Beispiel „Ihre Rechtsanwalt Aufforderung“ oder „Inkasso Aufforderung“. Kunden von Online-Shops, die gefälschte Mails erhalten, lesen oft „Ihr Benutzerkonto wurde eingefroren“ oder „Betrugsversuch: Ihre Beihilfe ist erforderlich“. Schwieriger wird es, wenn im Betreff Bezug auf offene Rechnungen genommen werden – dann soll der Empfänger dazu bewegt werden, einen Anhang zu öffnen. Überlegen Sie bitte ganz genau, ob Sie eine Geschäftsbeziehung zum Absender haben, fragen Sie notfalls Ihre Kollegen. Immer wieder tauchen auch Betrüger-Mails auf, die versuchen, Opfer zu Tätern zu machen: Unter einer echten E-Mail-Adresse eines Unbescholtenen werden fingierte Rechnungen und Mahnungen an Dritte verschickt!

2. Fehlender Name

Von einer verallgemeinernden Anrede gleich auf eine Phishing-Mail zu schließen, ist zwar Unfug. Wenn aber Ihre vermeintliche Bank oder Ihr angeblicher Geschäftspartner Sie in E-Mails mit „Sehr geehrter Kunde“ oder „sehr geehrter Nutzer“ anredet, sollten Sie Vorsicht walten lassen. Beide werden Sie stets mit Ihrem Namen ansprechen! Leider werden Phishing-Täter aber immer raffinierter und finden inzwischen schon den Namen ihrer Opfer heraus.

3. Dringender Handlungsbedarf

Werden Sie per E-Mail dazu aufgefordert, ganz dringend und innerhalb einer bestimmten (kurzen) Frist zu handeln, werden Sie misstrauisch! Vor allem, wenn damit auch noch eine Drohung verbunden ist, beispielsweise die Sperrung eines Online-Zugangs oder der Kreditkarte, handelt es sich höchstwahrscheinlich um einen Phishing-Versuch.

4. Aufforderung zur Dateneingabe

Geschäftspartner, Banken oder seriöse Online-Shops werden Sie nie dazu auffordern Passwörter, Kreditkartennummer, PIN oder TAN preiszugeben, beispielsweise innerhalb eines Formulars der E-Mail oder am Telefon. Werden solche Daten abgefragt, handelt es sich höchstwahrscheinlich um einen Betrugsversuch.

5. Aufforderung zur Öffnung einer Datei

Seien Sie bei E-Mails mit Dateianhängen grundsätzlich skeptisch – erst Recht, wenn Sie unangekündigt von Ihnen unbekannten Absendern kommen und mit der Aufforderung zum Öffnen (gegebenenfalls unter Androhung von Konsequenzen bei Unterlassen) verbunden sind. In den Anhängen können sich Schadprogramme verbergen, die ausgeführt werden, sobald die beigefügte Datei geöffnet wird.

6. Verdächtige Dateianhang-Formate

Doch auch wenn Sie nicht explizit zum Öffnen eines Anhangs aufgefordert werden, so genügt oft der bloße Blick auf das Dateiformat, um die Spreu vom Weizen zu trennen. Vermeiden Sie tunlichst das Öffnen von ausführbaren Dateien, wie zum Beispiel .exe Dateien und machen Sie einen Bogen um Office Dokumente, da diese in Zeiten von Kryptotrojanern und Co. verstärkt als Träger von Schadcode eingesetzt werden.

7. Grammatik- und Orthografie-Fehler

Phishing E-Mails sind häufig in fehlerhaftem Deutsch geschrieben, weil sie nicht von einem Muttersprachler verfasst wurden, sondern mit einem Übersetzungsdienst automatisiert aus einer anderen Sprache übersetzt worden sind. Zeichensatzfehler, wie kyrillische Buchstaben oder fehlende Umlaute sind weitere Hinweise, dass es sich um eine Phishing-Mail handeln kann.

8. Gesunder Menschenverstand

So schützen Sie sich: Gesundes Misstrauen ist eine Sache. Das Problem beim Phishing: Auch die Angreifer machen ihre Hausaufgaben, entwickeln beständig neue Köder, um doch erfolgreich an sensible Daten zu gelangen. Man kann die Bedrohung mit einer Grippe vergleichen: Auch sie entwickelt sich laufend weiter und ändert ihre Angriffsarten.

9. Prüfen Sie Links

Enthält der Link einen Schreibfehler, handelt es sich mit hoher Wahrscheinlichkeit um einen Angriffsversuch. Am besten rufen Sie Webseiten ohnehin nur über manuelle Eingabe der URL in einem separaten Browser-Fenster auf, niemals über Links in E-Mails. Passwörter und Nutzernamen sollten Sie in eigenem Interesse nur über verschlüsselte Webseiten eingeben. Loggen Sie sich niemals bei Online-Diensten über öffentliche WLAN-Netze ein, beispielsweise am Flughafen oder im Café. Diese können von Betrügern aufgebaut worden sein, um auf falsche Webseiten umzuleiten.

10. Blick in Mail-Header

Zugegeben, Phishing-Mails werden immer professioneller und sind sehr gut gemacht: Eine vertrauenswürdige Absenderadresse – vielleicht sogar vom eigenen Arbeitgeber oder einem guten Freund – fließendes Deutsch und auch der Link im Test lässt keine Zweifel an der Echtheit aufkommen. Aber dennoch muss die Mail nicht echt sein, denn insbesondere die Absenderangaben lassen sich fälschen. Welche Person die E-Mail also tatsächlich verschickt hat, lässt sich, sofern sie nicht digital signiert wurde, fast nie feststellen. Ein Blick in den Mail-Header räumt zumindest sämtliche Zweifel über die Herkunft der Mail aus: Hier befindet sich die IP-Adresse des Absenders – und die ist fälschungssicher. Den genauen Standort des Endgeräts kann zwar nur der Provider ermitteln, Sie können aber immerhin feststellen, ob die E-Mail Ihres Geschäftspartners aus Karlsruhe tatsächlich dort abgeschickt wurde oder von einem Rechner aus Nigeria stammt.

Schutz der E-Mail-Kommunikation

Bei aller Vorsicht: Ein wichtiger Schritt ist auch die Ergreifung gezielter technischer Abwehrmaßnahmen, wie beispielsweise das Erkennen und Entfernen verdächtiger Office-Inhalte, so genannter Makros, aus E-Mails. In Kombination mit spezieller Phishing-Erkennungstechnologie und einem mehrstufigen Spamschutz ergibt sich ein gutes Sicherheitsniveau. Unsere Lösung iQ.Suite bietet umfassende Sicherheit durch den parallelen Einsatz mehrerer marktführender Anti-Virus Scan-Engines. Eine neue Anti-Phishing-Technologie erlaubt es sogar, verdächtige URLs in E-Mails zu erkennen und zu blockieren. Dabei kommt eine fortschrittliche Cloud-Technologie zum Einsatz, welche die Reputation von Webseiten bewertet. Auf diese Weise können schädliche Webseiten-Adressen in E-Mails zuverlässig erkannt und entsprechende E-Mails geblockt werden.

Fazit

Phishing E-Mails sind bei Cyberkriminellen sehr beliebt, um an Informationen zu kommen und werden aus diesem Grund auch häufig versendet. Dass Schutz vor Phishing-Attacken wichtig ist, zeigt nicht erst der im Juni veröffentlichte Quartalsbericht der Anti-Phishing Working Group (APWG), nach dem allein im ersten Quartal 2016 die Zahl der Phishing-Webseiten um 250 Prozent im Vergleich zum Ende letzten Jahres gestiegen ist. Da Phishing-Mails obendrein immer professioneller werden und häufig gar nicht mehr so leicht als solche zu erkennen sind, reichen Mitarbeiter-Schulungen und ein wacher Geist allein kaum noch aus. Vielmehr muss ein leistungsfähiger Schutz sensibler Unternehmensdaten in der E-Mail-Kommunikation gewährleistet sein.

Lesen Sie zum Thema Phishing auch in der nächsten Woche im GBS Blog. Dann berichten wir über den Enkeltrick im digitalen Zeitalter: Trickbetrüger geben sich als Geschäftsführer aus und fordern per E-Mail und mit Hilfe gefälschter Dokumente und Identitäten Mitarbeiter auf, Geld auf Konten im Ausland zu überweisen. Ein Trick, der offenbar gut funktioniert.

Die aktuelle

IT-Sicherheitslage gibt

Grund zur Sorge. Cyberattacken, allen voran

Phishing Angriffe, sind auf dem Vormarsch. Denn Hacker haben erkannt, dass sich mit digitalen Daten gutes Geld machen lässt. Unsere Einschätzung zur Bedrohungslage und worauf Sie achten sollten, lesen Sie in diesem Artikel.

Der Beitrag Phishing-Mails: Wenn Daten ins Betrügernetz gehen erschien zuerst auf GBS - Der Blog rund um Security, Collaboration & Co.